Ingeniero informático evalúa APP Antorcha: “Nos quedan miles de dudas de cómo podría llegar funcionar”

Alex Smith Leay. Fuente: Canal 13[/caption]

El informático policial a cargo de la creación y ejecución de este software es Alex Smith Leay (44 años), ingeniero agrícola y forestal; quien es funcionario a contrata de Carabineros desde el 8 de octubre de 2017. El también docente de la Universidad Santo Tomas, Mayor y Católica de Temuco, ha sido requerido por la institución desde hace tres años y en distintas ocasiones; principalmente para realizar cursos a efectivos del LABOCAR. En una nota publicada por La Tercera se desprendieron distintas afirmaciones que Alex Smith expresó en la comparecencia ante la Fiscalía el 30 de enero pasado con respecto al supuesto funcionamiento del software Antorcha. Tras esta publicación, Pablo Colomés, ingeniero informático, especialista en proyecto de redes y seguridad informática, redactó un texto (que puedes revisar aquí) donde pasaba revista a las afirmación de Smith Leay, apodado El Profesor. A raíz de aquello, nos contactamos y conversamos con el especialista. Revisa las impresiones que dejó a Resumen:

-En términos generales e hipotéticos, ¿cómo operaría la aplicación Antorcha, supuestamente diseñada para monitorear el funcionamiento de las redes sociales de los comuneros mapuche imputados en la Operación Huracán?

Honestamente no tengo idea. En conjunto a mis colegas hemos debatido muchísimo en torno a las posibilidades técnicas de cómo se podría ejecutar la aplicación. El principal problema es que en ningún caso Smith ha dicho cómo funciona esa aplicación, por el contrario, ha entregado explicaciones muy etéreas y muy superficiales. Smith dice “hay que hacer clic aquí, después baja un sistema; pero él no da detalles técnicos exactos de cómo opera esta aplicación; es un misterio para nosotros. Es más, ayer en la mañana en 30 min. tratamos de replicar lo hecho por “Antorcha”; con nuestros computadores, conocimientos y herramientas tratamos de hacer algo similar. En el fondo pudimos hackear Wathsapp pero a un nivel local y con un montón de restricciones; pero esto no nos evidencia que lo que dice este caballero es cierto, nos quedan muchísimas dudas. Me encantaría saber “cómo funciona” porque estamos todos metidos.

-Smith declaró que creó un "espejo del teléfono" de los imputados; ello funcionaría con una "aplicación [que] se abría en el computador y la primera acción consistía en escoger entre Android o OIS" [iOS] para luego ingresar variables, como correo electrónico, número de teléfono o simcard". ¿Cuáles son las posibilidades técnicas de estos procedimientos?

Lo primero que llama la atención es el concepto de “espejo”, no tenemos idea a qué se refiere con “espejo”; podría haber sido más explícito porque puede ser una copia en tiempo real, que este mandando pantallazos del celular a otros lados, pero sólo podemos especular, no nos queda para nada claro.

Ahora bien, cuando él dice que su aplicación le permite seleccionar entre iOS (iPhone) y Android, es el primer indicio que nos dice a nosotros que esto puede ser falso; porque no existe forma alguna de vulnerar, remotamente, un teléfono iPhone. Los iPhone no necesitan antivirus porque la forma que tienen de funcionar es extremadamente segura, no hay ninguna manera -te lo aseguro- no hay ninguna forma de que a través de un correo electrónico tú puedas infectar un iPhone para sacar información de un chat. No es posible, así de sencillo.

Existen por ejemplo, aplicaciones de iPhone por las que tú pagas, que te hacen un respaldo en iPod; que es un respaldo en la nube. Si tienes la contraseña del iPod, de alguna manera tú podrías sacar los respaldos del chat, de Wathsapp y poder verlos; pero lo que declara Smith es que su aplicación no ve chat anteriores, sino que sólo en tiempo real hacia adelante.

Lo que pasa con Android es un poco distinto. Nosotros hicimos la prueba en Android y podría ser un poquito más sencillo por lo abierto del sistema operativo, pero también se tienen que cumplir ciertos requisitos; donde el 99% de los requisitos es que haya interacción del usuario. Alguien tiene apretar la pantalla, conectar un cable, seleccionar una opción; remotamente se puede pero yo le doy una posibilidad del 0,01%. Quizás este tipo encontró una manera, pero las explicaciones que da son tan confusas que no sirven para emitir un juicio técnico posible.

-En tus observaciones te detienes a tratar el supuesto sistema utilizado para "infectar" los celulares, el cual se activaba a partir del envío de un correo de "promociones”. ¿Cuáles son tus conclusiones respecto a la veracidad de ello?

Ahí entra la segunda fase de dudas. No existe la manera... Quizás este tipo descubrió algo extraordinario; pero no existe la manera de que una aplicación, sin que se ejecute, haga algo. Para que lo que dice este caballero sea efectivo, el correo debiese tener un archivo adjunto, un ejecutable; algo que el sistema operativo tome y ejecute. Por el hecho de tener solo un correo, no hay manera de que eso se ejecute solo.

Esta parte también es súper confusa, si él demuestra que eso es así, sería un descubrimiento absolutamente extraordinario, porque nadie tiene conocimiento de que algo así suceda.

-¿Cuál es tu apreciación del papel otorgado al sitio www.airs.cl en tu informe?

Por lo que pudimos ver tiene un par de cosas que google ingresó en algún momento. Tiene un contenido súper curioso y tomándome las atribuciones personales puedo decir que es contenido falso. En el fondo lo que hace es publicar que se venden fundos en el sur, pero cuando uno analiza las fotos que aparecen ahí, dice que las fotos son del año 2011 y el sitio web es de ahora. También se encontraron algunos sitios que hacen mención a Wathsapp, a Telegram; pero lo que se encontró ahí no pinta para nada, jamás va a ser un sistema de infección, es solo una página web.

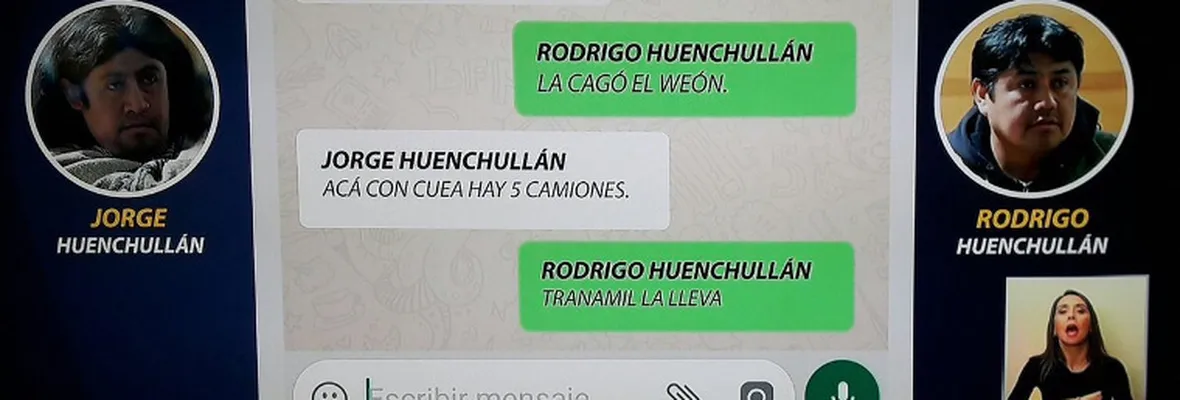

-Considerando la revisión que hiciste del funcionamiento de la aplicación Antorcha, ¿qué veracidad le atribuyes a la imagen difundida por Canal 13, al momento que fueron apresados los imputados en este caso?

Cero. Evidentemente ese fue Canal 13 que tomó el celular de dos personas y dijo “pongamos estos nombres” para tener una imagen más amigable para que la audiencia entendiera el problema; pero esa no es la imagen que hubiese capturado ese Software, en ningún caso, evidentemente es mentira. La gente de canal 13 tomo la foto para tener una más clara, un soporte audiovisual porque es TV. Si tú le presentas un sinfín de líneas, códigos y bases de datos, nadie va a entender nada. Esa imagen a mi juicio no tiene ninguna relevancia.

-¿Qué representa para ti toda esta situación?

Es súper curioso. Para nosotros que trabajamos en hacking, en seguridad, existen normativas, nomenclaturas, planos y marcos referenciales que son comunes y que cualquier hacker, al ser entrevistado, va hacer referencia a esas herramientas. Todo el mundo que trabaja en hacking se va por una línea paralela más o menos conocida.

Todo lo que hace este caballero es explicar un vector de red que es único, con terminología que no es del área de seguridad ni de hacking, con herramientas que son extremadamente dudosas, con explicaciones que a todos nos dejan un símbolo de interrogación en la cabeza; porque nunca ha explicado el cómo.

La institución de Carabineros quedó muy cuestionada, entonces si Alex Smith tiene las herramientas para decir que su software realmente funciona, podría perfectamente hacer una prueba de concepto, publicar un video, pero hasta ahora no hay ningún indicio de que esto funcione. Para nosotros, que somos del área y hemos investigado este caso, nos quedan por lo menos miles de dudas de cómo podría llegar funcionar. No tenemos claridad, las pocas explicaciones que ha dado Smith tampoco dan indicios de cómo podría funcionar la aplicación Antorcha.

Alex Smith Leay. Fuente: Canal 13[/caption]

El informático policial a cargo de la creación y ejecución de este software es Alex Smith Leay (44 años), ingeniero agrícola y forestal; quien es funcionario a contrata de Carabineros desde el 8 de octubre de 2017. El también docente de la Universidad Santo Tomas, Mayor y Católica de Temuco, ha sido requerido por la institución desde hace tres años y en distintas ocasiones; principalmente para realizar cursos a efectivos del LABOCAR. En una nota publicada por La Tercera se desprendieron distintas afirmaciones que Alex Smith expresó en la comparecencia ante la Fiscalía el 30 de enero pasado con respecto al supuesto funcionamiento del software Antorcha. Tras esta publicación, Pablo Colomés, ingeniero informático, especialista en proyecto de redes y seguridad informática, redactó un texto (que puedes revisar aquí) donde pasaba revista a las afirmación de Smith Leay, apodado El Profesor. A raíz de aquello, nos contactamos y conversamos con el especialista. Revisa las impresiones que dejó a Resumen:

-En términos generales e hipotéticos, ¿cómo operaría la aplicación Antorcha, supuestamente diseñada para monitorear el funcionamiento de las redes sociales de los comuneros mapuche imputados en la Operación Huracán?

Honestamente no tengo idea. En conjunto a mis colegas hemos debatido muchísimo en torno a las posibilidades técnicas de cómo se podría ejecutar la aplicación. El principal problema es que en ningún caso Smith ha dicho cómo funciona esa aplicación, por el contrario, ha entregado explicaciones muy etéreas y muy superficiales. Smith dice “hay que hacer clic aquí, después baja un sistema; pero él no da detalles técnicos exactos de cómo opera esta aplicación; es un misterio para nosotros. Es más, ayer en la mañana en 30 min. tratamos de replicar lo hecho por “Antorcha”; con nuestros computadores, conocimientos y herramientas tratamos de hacer algo similar. En el fondo pudimos hackear Wathsapp pero a un nivel local y con un montón de restricciones; pero esto no nos evidencia que lo que dice este caballero es cierto, nos quedan muchísimas dudas. Me encantaría saber “cómo funciona” porque estamos todos metidos.

-Smith declaró que creó un "espejo del teléfono" de los imputados; ello funcionaría con una "aplicación [que] se abría en el computador y la primera acción consistía en escoger entre Android o OIS" [iOS] para luego ingresar variables, como correo electrónico, número de teléfono o simcard". ¿Cuáles son las posibilidades técnicas de estos procedimientos?

Lo primero que llama la atención es el concepto de “espejo”, no tenemos idea a qué se refiere con “espejo”; podría haber sido más explícito porque puede ser una copia en tiempo real, que este mandando pantallazos del celular a otros lados, pero sólo podemos especular, no nos queda para nada claro.

Ahora bien, cuando él dice que su aplicación le permite seleccionar entre iOS (iPhone) y Android, es el primer indicio que nos dice a nosotros que esto puede ser falso; porque no existe forma alguna de vulnerar, remotamente, un teléfono iPhone. Los iPhone no necesitan antivirus porque la forma que tienen de funcionar es extremadamente segura, no hay ninguna manera -te lo aseguro- no hay ninguna forma de que a través de un correo electrónico tú puedas infectar un iPhone para sacar información de un chat. No es posible, así de sencillo.

Existen por ejemplo, aplicaciones de iPhone por las que tú pagas, que te hacen un respaldo en iPod; que es un respaldo en la nube. Si tienes la contraseña del iPod, de alguna manera tú podrías sacar los respaldos del chat, de Wathsapp y poder verlos; pero lo que declara Smith es que su aplicación no ve chat anteriores, sino que sólo en tiempo real hacia adelante.

Lo que pasa con Android es un poco distinto. Nosotros hicimos la prueba en Android y podría ser un poquito más sencillo por lo abierto del sistema operativo, pero también se tienen que cumplir ciertos requisitos; donde el 99% de los requisitos es que haya interacción del usuario. Alguien tiene apretar la pantalla, conectar un cable, seleccionar una opción; remotamente se puede pero yo le doy una posibilidad del 0,01%. Quizás este tipo encontró una manera, pero las explicaciones que da son tan confusas que no sirven para emitir un juicio técnico posible.

-En tus observaciones te detienes a tratar el supuesto sistema utilizado para "infectar" los celulares, el cual se activaba a partir del envío de un correo de "promociones”. ¿Cuáles son tus conclusiones respecto a la veracidad de ello?

Ahí entra la segunda fase de dudas. No existe la manera... Quizás este tipo descubrió algo extraordinario; pero no existe la manera de que una aplicación, sin que se ejecute, haga algo. Para que lo que dice este caballero sea efectivo, el correo debiese tener un archivo adjunto, un ejecutable; algo que el sistema operativo tome y ejecute. Por el hecho de tener solo un correo, no hay manera de que eso se ejecute solo.

Esta parte también es súper confusa, si él demuestra que eso es así, sería un descubrimiento absolutamente extraordinario, porque nadie tiene conocimiento de que algo así suceda.

-¿Cuál es tu apreciación del papel otorgado al sitio www.airs.cl en tu informe?

Por lo que pudimos ver tiene un par de cosas que google ingresó en algún momento. Tiene un contenido súper curioso y tomándome las atribuciones personales puedo decir que es contenido falso. En el fondo lo que hace es publicar que se venden fundos en el sur, pero cuando uno analiza las fotos que aparecen ahí, dice que las fotos son del año 2011 y el sitio web es de ahora. También se encontraron algunos sitios que hacen mención a Wathsapp, a Telegram; pero lo que se encontró ahí no pinta para nada, jamás va a ser un sistema de infección, es solo una página web.

-Considerando la revisión que hiciste del funcionamiento de la aplicación Antorcha, ¿qué veracidad le atribuyes a la imagen difundida por Canal 13, al momento que fueron apresados los imputados en este caso?

Cero. Evidentemente ese fue Canal 13 que tomó el celular de dos personas y dijo “pongamos estos nombres” para tener una imagen más amigable para que la audiencia entendiera el problema; pero esa no es la imagen que hubiese capturado ese Software, en ningún caso, evidentemente es mentira. La gente de canal 13 tomo la foto para tener una más clara, un soporte audiovisual porque es TV. Si tú le presentas un sinfín de líneas, códigos y bases de datos, nadie va a entender nada. Esa imagen a mi juicio no tiene ninguna relevancia.

-¿Qué representa para ti toda esta situación?

Es súper curioso. Para nosotros que trabajamos en hacking, en seguridad, existen normativas, nomenclaturas, planos y marcos referenciales que son comunes y que cualquier hacker, al ser entrevistado, va hacer referencia a esas herramientas. Todo el mundo que trabaja en hacking se va por una línea paralela más o menos conocida.

Todo lo que hace este caballero es explicar un vector de red que es único, con terminología que no es del área de seguridad ni de hacking, con herramientas que son extremadamente dudosas, con explicaciones que a todos nos dejan un símbolo de interrogación en la cabeza; porque nunca ha explicado el cómo.

La institución de Carabineros quedó muy cuestionada, entonces si Alex Smith tiene las herramientas para decir que su software realmente funciona, podría perfectamente hacer una prueba de concepto, publicar un video, pero hasta ahora no hay ningún indicio de que esto funcione. Para nosotros, que somos del área y hemos investigado este caso, nos quedan por lo menos miles de dudas de cómo podría llegar funcionar. No tenemos claridad, las pocas explicaciones que ha dado Smith tampoco dan indicios de cómo podría funcionar la aplicación Antorcha.